紧急!Sodinokibi勒索病毒处置建议

2023-06-25

|最新活动 |

摘要:

2021年5月份,多个集团公司遭受了sodinokibi勒索病毒,用户多地集团的终端陆续出现被感染的情况,该病毒导致客户部分业务中断无法正常使用。严重影响了用户的日常工作。在勒索信中提到攻击组织名称REvil,信中除了解密方式,攻击者还提到他将客户重要资料截图发在图片站点https://prnt.sc

勒索信提到“我们还从您的服务器下载了大量敏感数据,如果您不付款,我们将开始将您的文件上传到我们的公共博客"图片。通过威胁情报以及对最近2个月内的应急响应案例进行分析,在4月份,其他行业也同样遭受过该类攻击,sodinokibi勒索病毒是继承了GrandCarb的代码结构,然后进行升级勒索手段的方式进行勒索,根据情报该病毒已经席卷了部分知名厂商。

青莲网络安服团队根据最近的攻击行为分析,本次的攻击手段从原来的钓鱼邮件等方式演变为入侵客户主机后进行直接投放病毒文件的方式进行勒索,定义为APT式勒索软件。结合最近某大型行业的情况,大致判断为有APT攻击组织盯上某大型行业进行勒索攻击。

如下是青莲网络安服团队对本次病毒事件的具体分析及处置建议。

一、Sodinokibi勒索病毒分析

通过被勒索终端排查及样本提取中招主机,排查主机发现勒索样本broker.exe和样本加载脚本start.batstart.bat,在日志内容中发现攻击者从某主机(跳板机)上共享下载并执行勒索样本,该脚本放在组策略启动项中,实现开机关机等操作自启动。推测攻击者通过域控组策略下发勒索病毒加载脚本,从跳板机的共享上下载勒索病毒。broker.exe 式勒索病毒加密本体,采用了白切黑的方式有数字签名,可以实现部分杀软免杀。

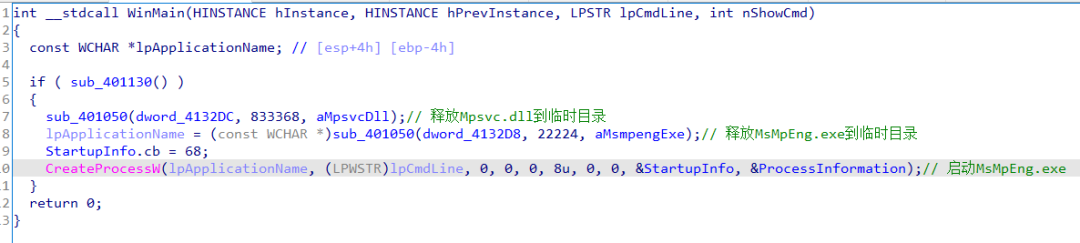

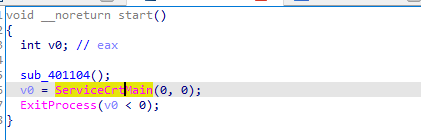

样本入口如下:

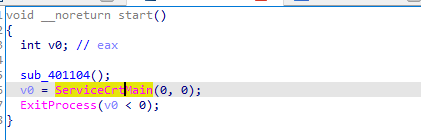

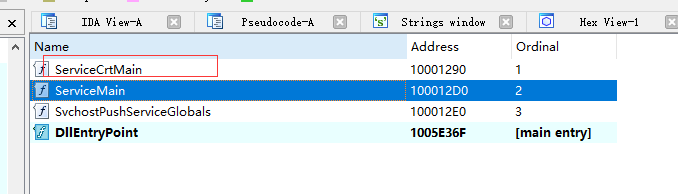

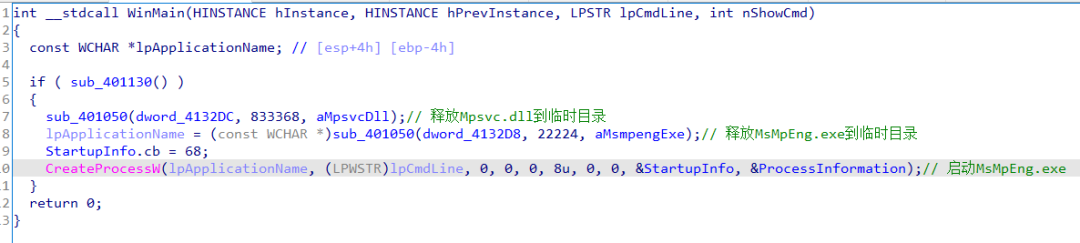

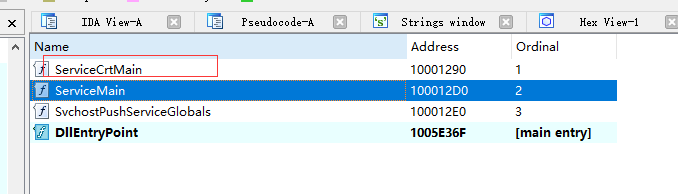

会释放一个exe和一个dll到临时目录,并启动进程MsMpEng.exe。其中MsMpEng.exe主要是调用dll的导出函数ServiceCrtMain

导出函数ServiceCrtMain任务是:

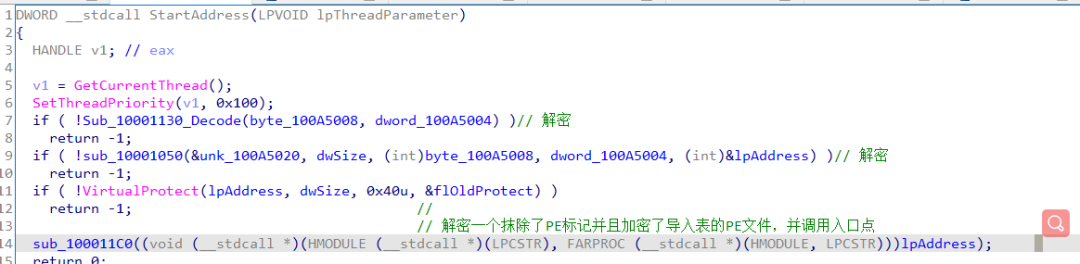

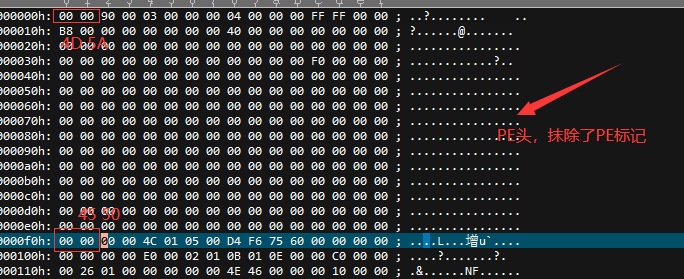

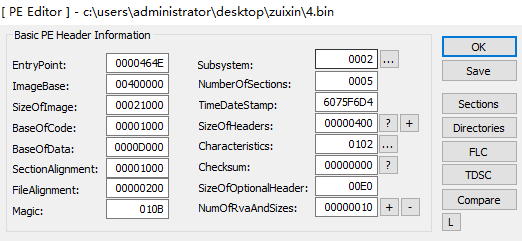

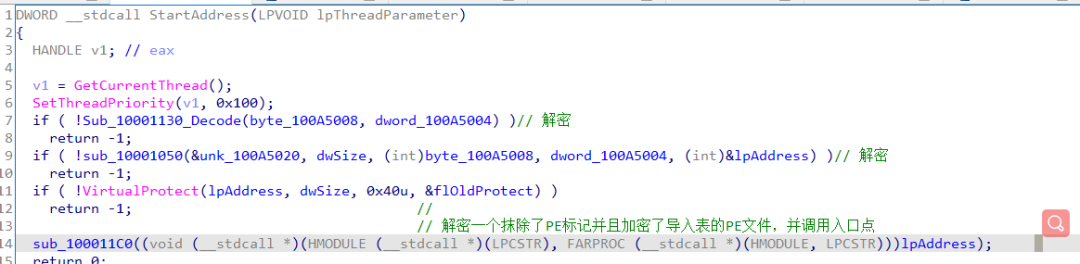

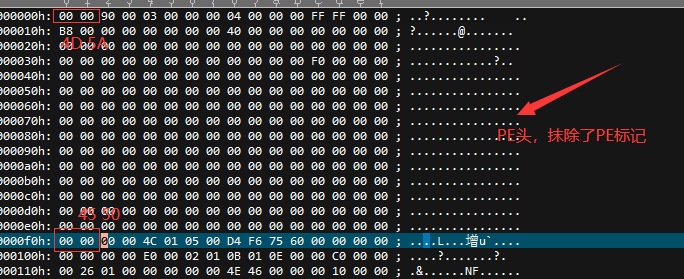

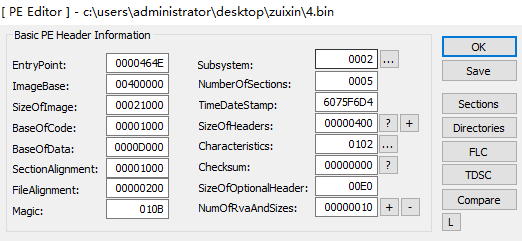

PE如下:

还原PE标记,使用PE文件解析器可正常解析,但导入表被加密,后来发现病毒手动调用要使用的API(动态解密)

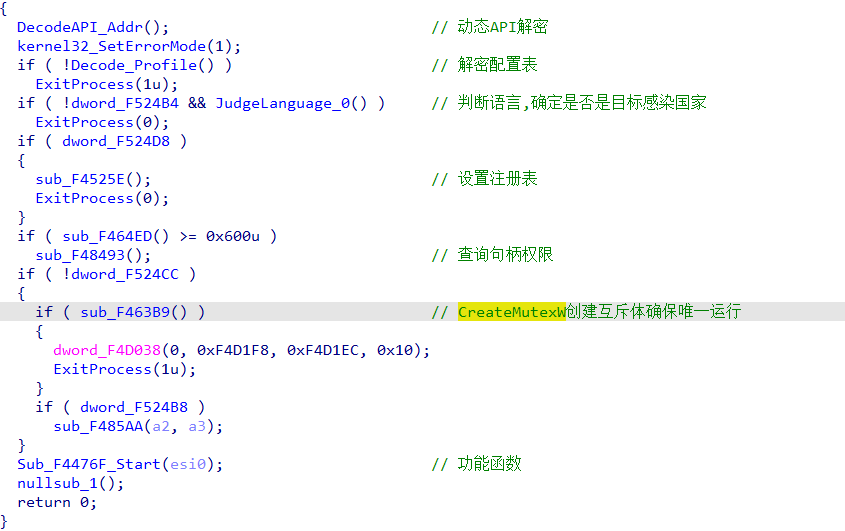

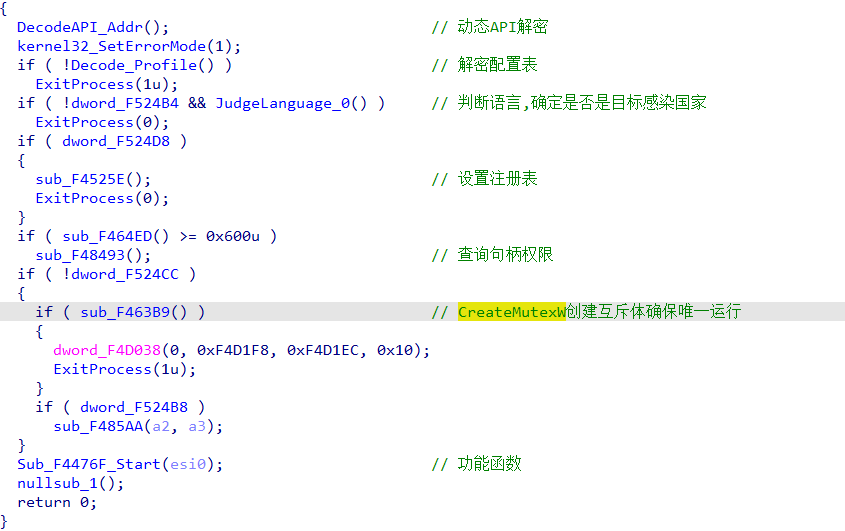

该PE文件为病毒本体,病毒入口如下:

该勒索病毒有张配置表,该配置表单主要记录了病毒加密行为以及勒索文本如下:

文件目录避免:

"fld":["$windows.~bt","intel","google","windows","torbrowser","$windows.~ws","application data","mozilla","windows.old","perflogs","appdata","msocache","boot","systemvolume information","program files","program files(x86)","$recycle.bin","programdata"],

文件避免:

"fls":["thumbs.db","bootsect.bak","desktop.ini","ntldr","ntuser.dat","autorun.inf","iconcache.db","boot.ini","bootfont.bin","ntuser.ini","ntuser.dat.log"],

文件扩展名避免:

"ext":["exe","mod","shs","cpl","idx","diagcfg","ico","nomedia","sys","cmd","key","msp","msstyles","bin","rom","bat","cur","diagcab","ldf","dll","scr","hta","rtp","hlp","theme","msi","com","prf","spl","wpx","deskthemepack","diagpkg","mpa","icns","ps1","drv","ics","nls","adv","msu","cab","lnk","ocx","ani","themepack","icl","msc","386","lock"]},

文件目录移除:

"wfld":["backup"]

杀死进程清单:

"prc":["mydesktopqos","thebat","synctime","onenote","mspub","dbsnmp","isqlplussvc","tbirdconfig","oracle","xfssvccon","wordpad","agntsvc","sqbcoreservice","ocautoupds","firefox","msaccess","thunderbird","excel","outlook","encsvc","visio","powerpnt","ocomm","steam","mydesktopservice","ocssd","sql","winword","dbeng50","infopath"]

杀死服务清单:

"svc":["veeam","sql","svc$","backup","sophos","vss","memtas","mepocs"]

勒索文本:

[+] Whats Happen? [+]

Your files are encrypted, and currently unavailable. You can check it: all files on your system has extension u89416xh.

By the way, everything is possible to recover (restore), but you need to follow our instructions. Otherwise, you cant return your data (NEVER).

[+] What guarantees? [+]

......................................

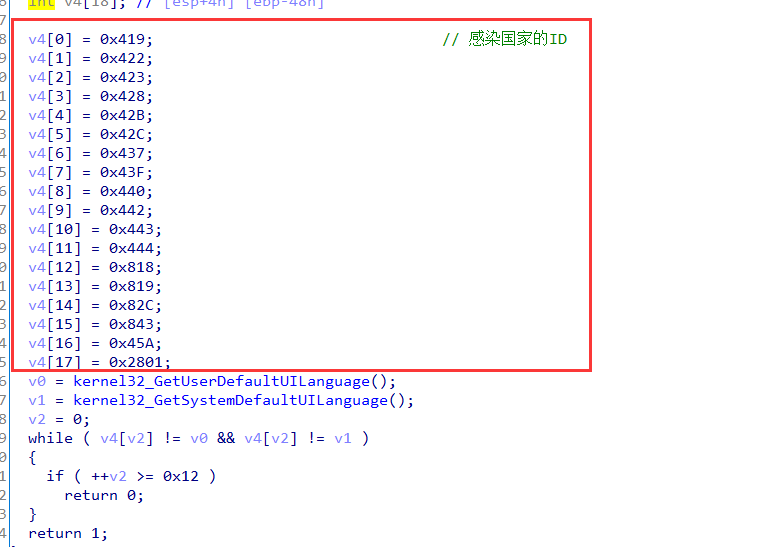

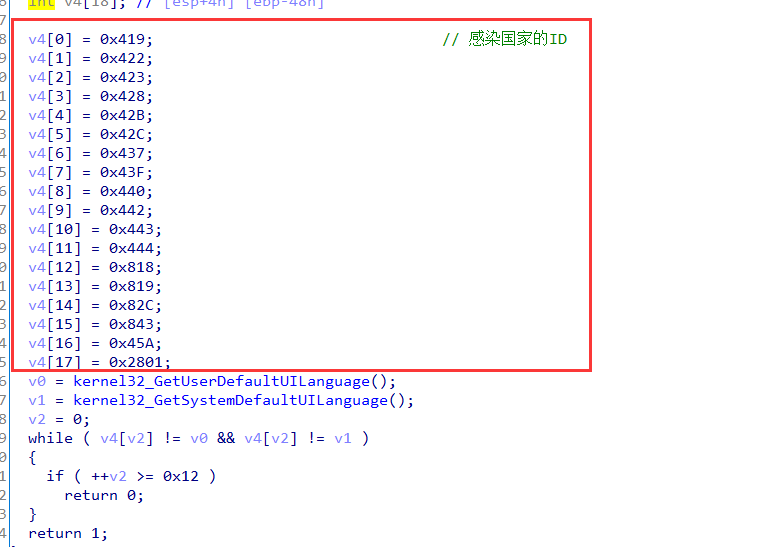

并且病毒会判断所感染计算机使用的语言,如下:

红框中为目标感染国家的语言ID,如果使用的函数GetUserDefaultUILanguage,GetSystemDefaultUILanguage返回的ID和列表框中的ID相同,那么为感染目标,通过此处来看修改非目标计算机语言可避免感染该病毒。

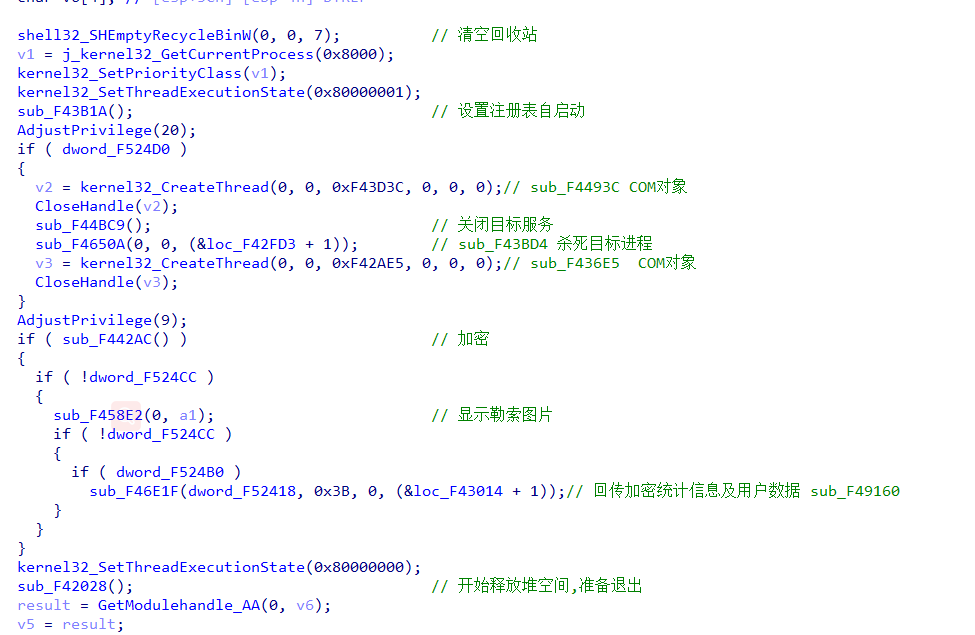

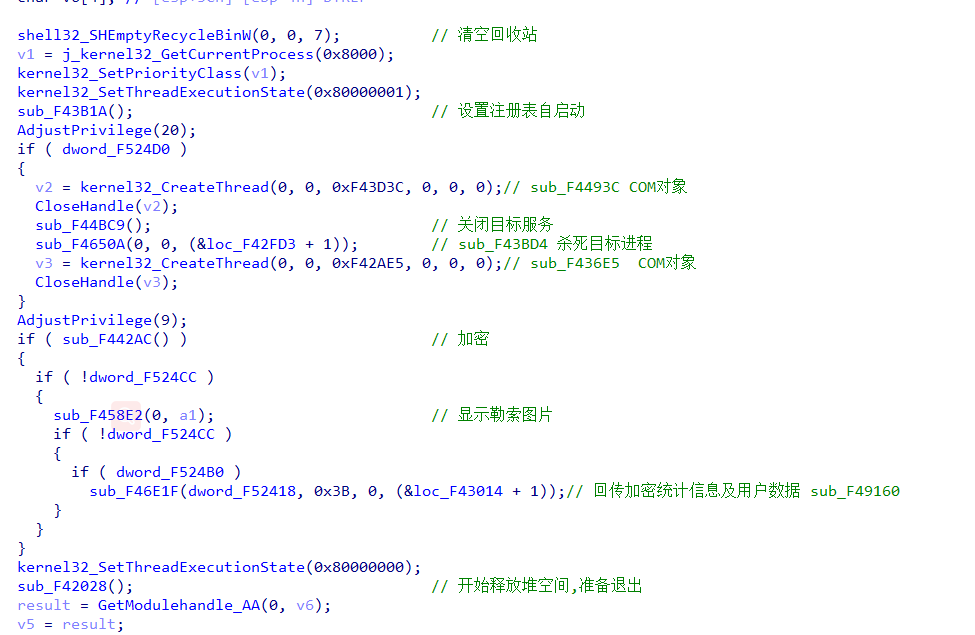

病毒会创建互斥体确保唯一运行,病毒会多次检查自己的句柄权限是否为管理员权限,如果权限不够将会重新以管理员权限启动自己,并且激活相关权限。病毒实际的行为是在Sub_F4476F_Start函数中,如下:

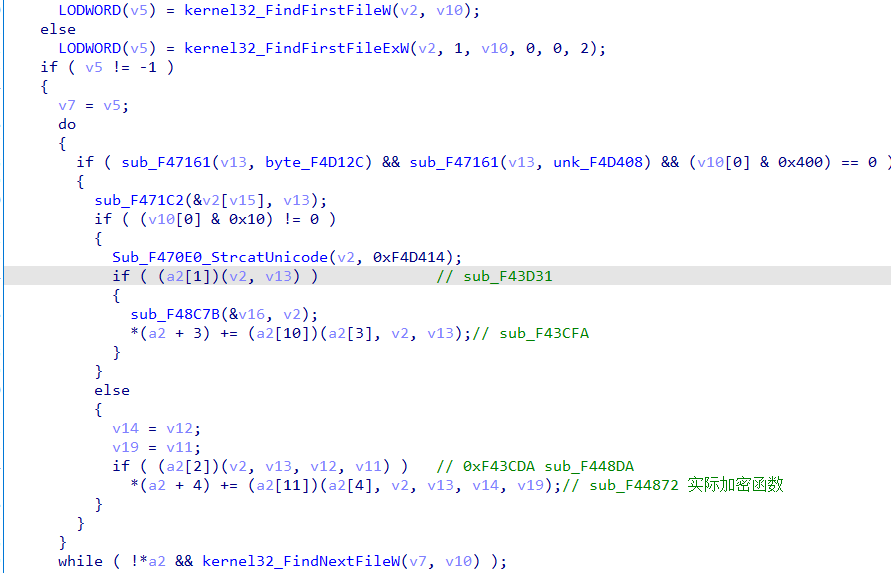

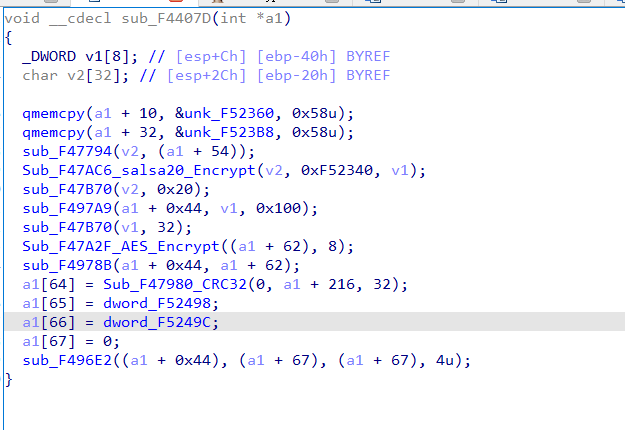

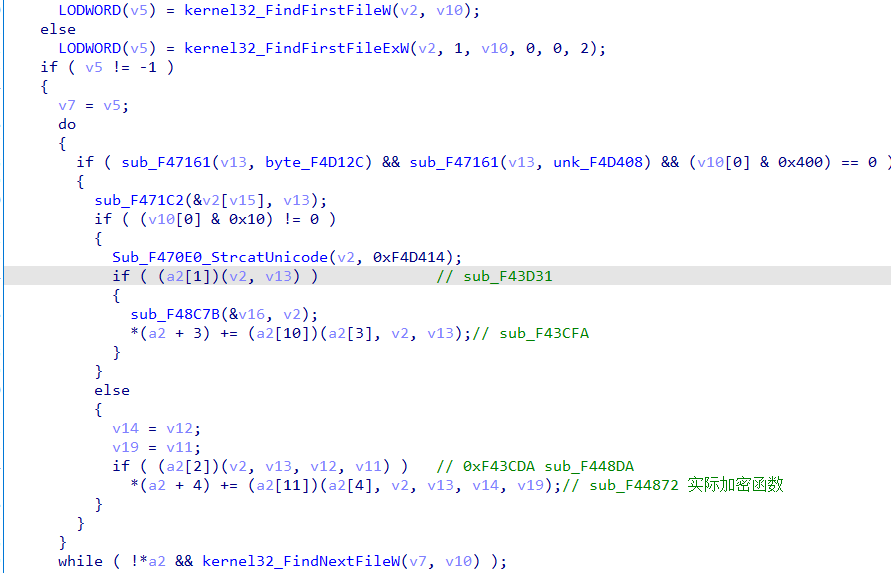

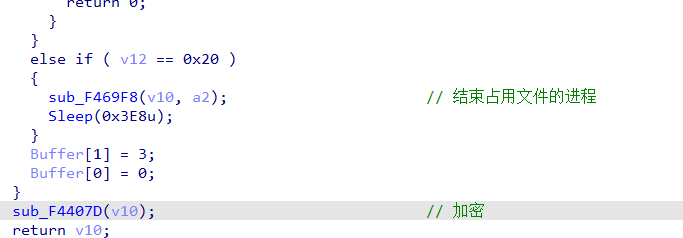

病毒首先清空回收站,然后设置注册表自启动,关闭清单中的相关服务,杀死清单中进程,然后在激活相关权限的情况下,开始加密功能。主要使用kernel32_FindFirstFile 和kernel32_FindNextFile来查找所有文件,使用salsa20+AES的算法进行文件加密加密

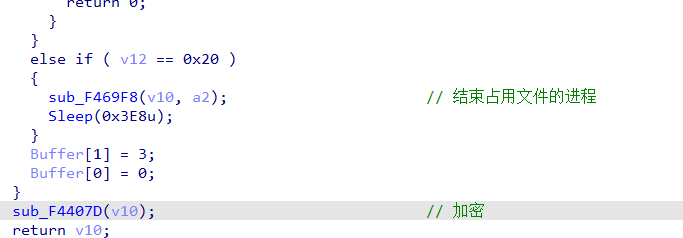

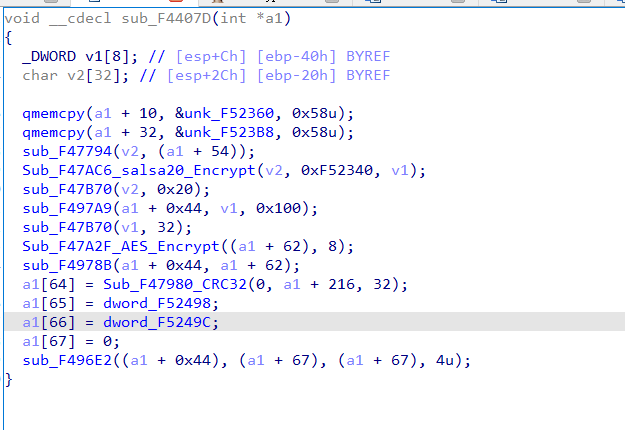

在加密的过程如果发现文件为目标感染文件,但被进程占用,病毒会调用terminateProcesss结束相关进程,然后再加密

加密函数如下:

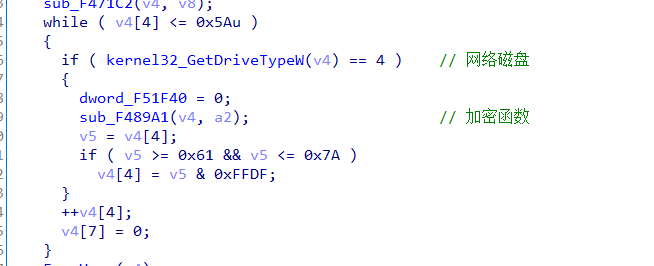

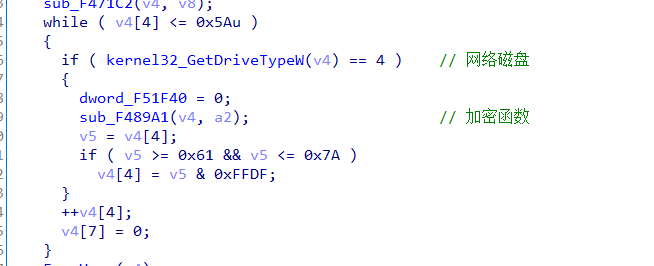

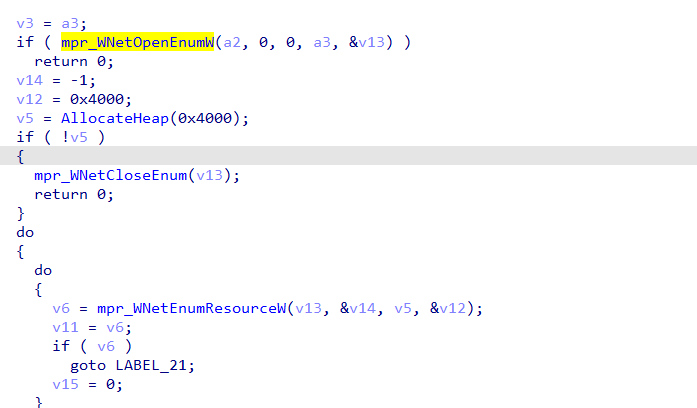

病毒也会同时对网络磁盘中的文件进行加密

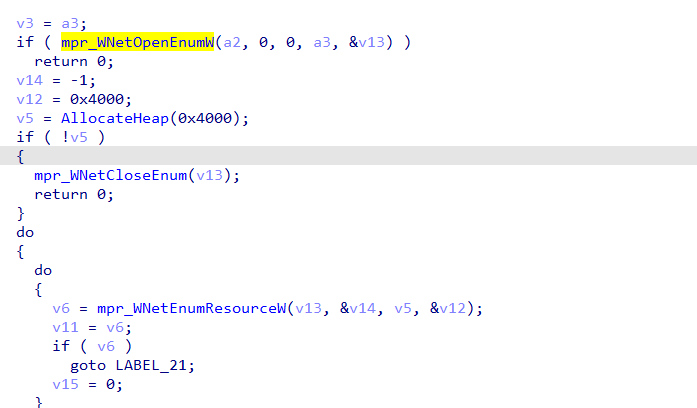

在加密的过程中病毒有枚举网络资源的行为,疑似内网传播及拷贝,如下:

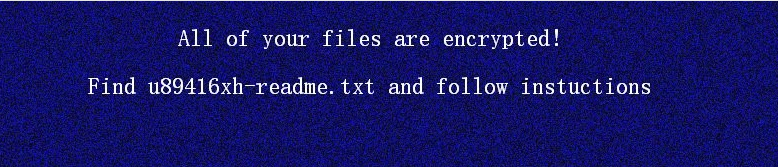

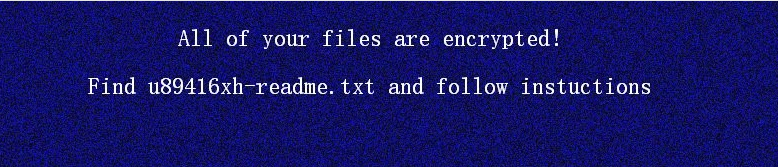

在加密功能完成以后会调用函数Sub_F458E2设置桌面背景为勒索图片

二、Sodinokibi病毒处置方案

1.应急措施

阻断各个接口的网络连接。全网发出安全通告,通知服务器、PC断网、未开机电脑禁止开机,断网线

2.处置建议

第一,Sodinokibi 勒索病毒暂无解密工具,可先将被加密的重要文件、勒索信息文件备份保存,以待将来有解密工具时解密

第二,病毒样本可通过终端EDR以及防病毒客户端进行监测与查杀

第三,部署态势感知类设备以及全流量探针对整网的安全情况进行分析、监测,通过流量分析并找出其他可能感染勒索病毒的机器

同时,针对本次Sodinokibi勒索病毒,青莲网络安服团队的防护建议如下:

【日常运维建议】

第一,通过日常的风险评估对现有的安全环境进行检查,定期对资产与网络进行风险评估,确保漏洞、威胁能得到妥善解决

第二,加强企业员工安全意识培训,不轻易打开陌生邮件或运行来历不明的程序

【安全防护建议】

第一,及时更新操作系统及其他应用的高危漏洞安全补丁,对所有服务器、个人终端推送勒索病毒利用的ms17-010漏洞补丁进行安装加固,补丁链接如下:https://www.catalog.update.microsoft.com/Search.aspx?q=ms17-010

第二,加强对域控的安全防护:检测是否存在ZeroLogon(CVE-2020-1472)漏洞,如有通过以下链接获取补丁进行加固:https://portal.msrc.microsoft.com/en-us/security-guidance/advisory/CVE-2020-1472

第三,尽量避免危险端口对外开放,利用 IPS、防火墙等设备对危险端口进行防护(445、139、3389 等)

第四,开启 windows 系统防火墙,通过 ACL 等方式,对 RDP 及 SMB 服务访问进行加固

第五,通过 Windows 组策略配置账户锁定策略,对短时间内连续登陆失败的账户进行锁定

第六,加强主机账户口令复杂度及修改周期管理,并尽量避免出现通用或规律口令的情况;

第七,修改系统管理员默认用户名,避免使用 admin、administrator、test 等常见用户名

第八,安装具备自保护的防病毒软件,防止被黑客退出或结束进程,并及时更新病毒库

第九,部署EDR类的终端检测防护类设备,针对勒索病毒攻击性行为进行发现与拦截

【修复建议】

定时对重要业务数据进行备份,防止数据破坏或丢失

【安全监测建议】

建议部署态势感知类设备以及全流量探针对整网的安全情况进行分析、监测,并配合威胁情报完善日常安全工作

三、青莲网络安全专项服务

对企业安全仍有担忧?针对本次勒索病毒,青莲网络安服团队可提供以下专项服务:

1.上门病毒排查服务;

2.针对性的基线配置检测;

3.试用企业级防病毒系统;

4.专业的企业级灾备方案。

全方位保障企业安全,除了以上服务,青莲网络还提供基础安全服务、现场安全评估服务、应用安全评估服务、风险评估服务、咨询服务、培训服务、一站式等保服务、驻点服务等多项安全服务。

青莲网络安全专项服务典型案例之——深圳某三甲保健院终端安全服务项目

2019年,该保健院因员工使用携带勒索病毒及挖矿木马的移动存储,导致内网1000多台主机被感染,随即爆发数据风暴导致网络崩溃。该院网络在一天时间内被木马拖垮,部分网络设备受损,网络功能完全失效。

青莲安服团队工程师在接到该院的请求后,立即奔赴现场处置,一天内就使该保健院的被感染终端和网络流量恢复正常。

处置思路

修复本地系统:安装MS17-010补丁,修补SMBv1服务漏洞。

恢复网络拦截能力:用满足当前环境的流量监控分析设备,拦截一部分的攻击数据包,并记录内部攻击源。

增加本地安全能力:激活全部终端的防病毒客户端,修改特权账号,修复弱密码。

勒索信提到“我们还从您的服务器下载了大量敏感数据,如果您不付款,我们将开始将您的文件上传到我们的公共博客"图片。通过威胁情报以及对最近2个月内的应急响应案例进行分析,在4月份,其他行业也同样遭受过该类攻击,sodinokibi勒索病毒是继承了GrandCarb的代码结构,然后进行升级勒索手段的方式进行勒索,根据情报该病毒已经席卷了部分知名厂商。

青莲网络安服团队根据最近的攻击行为分析,本次的攻击手段从原来的钓鱼邮件等方式演变为入侵客户主机后进行直接投放病毒文件的方式进行勒索,定义为APT式勒索软件。结合最近某大型行业的情况,大致判断为有APT攻击组织盯上某大型行业进行勒索攻击。

如下是青莲网络安服团队对本次病毒事件的具体分析及处置建议。

一、Sodinokibi勒索病毒分析

通过被勒索终端排查及样本提取中招主机,排查主机发现勒索样本broker.exe和样本加载脚本start.batstart.bat,在日志内容中发现攻击者从某主机(跳板机)上共享下载并执行勒索样本,该脚本放在组策略启动项中,实现开机关机等操作自启动。推测攻击者通过域控组策略下发勒索病毒加载脚本,从跳板机的共享上下载勒索病毒。broker.exe 式勒索病毒加密本体,采用了白切黑的方式有数字签名,可以实现部分杀软免杀。

样本入口如下:

会释放一个exe和一个dll到临时目录,并启动进程MsMpEng.exe。其中MsMpEng.exe主要是调用dll的导出函数ServiceCrtMain

导出函数ServiceCrtMain任务是:

PE如下:

还原PE标记,使用PE文件解析器可正常解析,但导入表被加密,后来发现病毒手动调用要使用的API(动态解密)

该PE文件为病毒本体,病毒入口如下:

该勒索病毒有张配置表,该配置表单主要记录了病毒加密行为以及勒索文本如下:

文件目录避免:

"fld":["$windows.~bt","intel","google","windows","torbrowser","$windows.~ws","application data","mozilla","windows.old","perflogs","appdata","msocache","boot","systemvolume information","program files","program files(x86)","$recycle.bin","programdata"],

文件避免:

"fls":["thumbs.db","bootsect.bak","desktop.ini","ntldr","ntuser.dat","autorun.inf","iconcache.db","boot.ini","bootfont.bin","ntuser.ini","ntuser.dat.log"],

文件扩展名避免:

"ext":["exe","mod","shs","cpl","idx","diagcfg","ico","nomedia","sys","cmd","key","msp","msstyles","bin","rom","bat","cur","diagcab","ldf","dll","scr","hta","rtp","hlp","theme","msi","com","prf","spl","wpx","deskthemepack","diagpkg","mpa","icns","ps1","drv","ics","nls","adv","msu","cab","lnk","ocx","ani","themepack","icl","msc","386","lock"]},

文件目录移除:

"wfld":["backup"]

杀死进程清单:

"prc":["mydesktopqos","thebat","synctime","onenote","mspub","dbsnmp","isqlplussvc","tbirdconfig","oracle","xfssvccon","wordpad","agntsvc","sqbcoreservice","ocautoupds","firefox","msaccess","thunderbird","excel","outlook","encsvc","visio","powerpnt","ocomm","steam","mydesktopservice","ocssd","sql","winword","dbeng50","infopath"]

杀死服务清单:

"svc":["veeam","sql","svc$","backup","sophos","vss","memtas","mepocs"]

勒索文本:

[+] Whats Happen? [+]

Your files are encrypted, and currently unavailable. You can check it: all files on your system has extension u89416xh.

By the way, everything is possible to recover (restore), but you need to follow our instructions. Otherwise, you cant return your data (NEVER).

[+] What guarantees? [+]

......................................

并且病毒会判断所感染计算机使用的语言,如下:

红框中为目标感染国家的语言ID,如果使用的函数GetUserDefaultUILanguage,GetSystemDefaultUILanguage返回的ID和列表框中的ID相同,那么为感染目标,通过此处来看修改非目标计算机语言可避免感染该病毒。

病毒会创建互斥体确保唯一运行,病毒会多次检查自己的句柄权限是否为管理员权限,如果权限不够将会重新以管理员权限启动自己,并且激活相关权限。病毒实际的行为是在Sub_F4476F_Start函数中,如下:

病毒首先清空回收站,然后设置注册表自启动,关闭清单中的相关服务,杀死清单中进程,然后在激活相关权限的情况下,开始加密功能。主要使用kernel32_FindFirstFile 和kernel32_FindNextFile来查找所有文件,使用salsa20+AES的算法进行文件加密加密

在加密的过程如果发现文件为目标感染文件,但被进程占用,病毒会调用terminateProcesss结束相关进程,然后再加密

加密函数如下:

病毒也会同时对网络磁盘中的文件进行加密

在加密的过程中病毒有枚举网络资源的行为,疑似内网传播及拷贝,如下:

在加密功能完成以后会调用函数Sub_F458E2设置桌面背景为勒索图片

二、Sodinokibi病毒处置方案

1.应急措施

阻断各个接口的网络连接。全网发出安全通告,通知服务器、PC断网、未开机电脑禁止开机,断网线

2.处置建议

第一,Sodinokibi 勒索病毒暂无解密工具,可先将被加密的重要文件、勒索信息文件备份保存,以待将来有解密工具时解密

第二,病毒样本可通过终端EDR以及防病毒客户端进行监测与查杀

第三,部署态势感知类设备以及全流量探针对整网的安全情况进行分析、监测,通过流量分析并找出其他可能感染勒索病毒的机器

同时,针对本次Sodinokibi勒索病毒,青莲网络安服团队的防护建议如下:

【日常运维建议】

第一,通过日常的风险评估对现有的安全环境进行检查,定期对资产与网络进行风险评估,确保漏洞、威胁能得到妥善解决

第二,加强企业员工安全意识培训,不轻易打开陌生邮件或运行来历不明的程序

【安全防护建议】

第一,及时更新操作系统及其他应用的高危漏洞安全补丁,对所有服务器、个人终端推送勒索病毒利用的ms17-010漏洞补丁进行安装加固,补丁链接如下:https://www.catalog.update.microsoft.com/Search.aspx?q=ms17-010

第二,加强对域控的安全防护:检测是否存在ZeroLogon(CVE-2020-1472)漏洞,如有通过以下链接获取补丁进行加固:https://portal.msrc.microsoft.com/en-us/security-guidance/advisory/CVE-2020-1472

第三,尽量避免危险端口对外开放,利用 IPS、防火墙等设备对危险端口进行防护(445、139、3389 等)

第四,开启 windows 系统防火墙,通过 ACL 等方式,对 RDP 及 SMB 服务访问进行加固

第五,通过 Windows 组策略配置账户锁定策略,对短时间内连续登陆失败的账户进行锁定

第六,加强主机账户口令复杂度及修改周期管理,并尽量避免出现通用或规律口令的情况;

第七,修改系统管理员默认用户名,避免使用 admin、administrator、test 等常见用户名

第八,安装具备自保护的防病毒软件,防止被黑客退出或结束进程,并及时更新病毒库

第九,部署EDR类的终端检测防护类设备,针对勒索病毒攻击性行为进行发现与拦截

【修复建议】

定时对重要业务数据进行备份,防止数据破坏或丢失

【安全监测建议】

建议部署态势感知类设备以及全流量探针对整网的安全情况进行分析、监测,并配合威胁情报完善日常安全工作

三、青莲网络安全专项服务

对企业安全仍有担忧?针对本次勒索病毒,青莲网络安服团队可提供以下专项服务:

1.上门病毒排查服务;

2.针对性的基线配置检测;

3.试用企业级防病毒系统;

4.专业的企业级灾备方案。

全方位保障企业安全,除了以上服务,青莲网络还提供基础安全服务、现场安全评估服务、应用安全评估服务、风险评估服务、咨询服务、培训服务、一站式等保服务、驻点服务等多项安全服务。

青莲网络安全专项服务典型案例之——深圳某三甲保健院终端安全服务项目

2019年,该保健院因员工使用携带勒索病毒及挖矿木马的移动存储,导致内网1000多台主机被感染,随即爆发数据风暴导致网络崩溃。该院网络在一天时间内被木马拖垮,部分网络设备受损,网络功能完全失效。

青莲安服团队工程师在接到该院的请求后,立即奔赴现场处置,一天内就使该保健院的被感染终端和网络流量恢复正常。

处置思路

修复本地系统:安装MS17-010补丁,修补SMBv1服务漏洞。

恢复网络拦截能力:用满足当前环境的流量监控分析设备,拦截一部分的攻击数据包,并记录内部攻击源。

增加本地安全能力:激活全部终端的防病毒客户端,修改特权账号,修复弱密码。