干货 | 注册短信轰炸应急处置方案

2023-06-25

|最新活动 |

摘要:

互联网时代,企业最怕的其中一件事就是遭遇黑客入侵、网络攻击等安全事件,因为这些事件一旦发生,企业业务无法正常开展,造成的损失难以估量。

最近,某家公司的注册短信接口就遭到了恶意攻击,但幸运的是,在青莲网络的服务下,该公司注册短信接口很快恢复正常。同时,青莲网络还针对此次安全事件,为该公司提供了切实可行的安全防护建议措施,极大提高了该公司短信注册接口的安全防护水平。

一、青莲网络注册短信轰炸应急处置方案

2021年,某公司发现“https://login.XXXX.cn/“系统的注册功能点的短信发送接口的当日短信条数高达 61820 条,远高于正常业务水平。故怀疑被恶意攻击。

接到该公司的应急处置需求后,青莲网络安全服务团队初步研判分析注册短信接口被恶意调用,并立即给出了整改建议:

(1)获取短信验证码加上图形验证码的方式,验证通过后才允许发送短信;

(2)限制单个手机号码每天获取验证码次数。XX 公司根据建议进行漏洞封堵,并将整改建议发送至应用开发商进行整改。

2日后,该公司再次发现短信接口被恶意调用,并将安全分析日志发送至青莲进行分析。通过日志分析,青莲网络安全服务团队判断为应用开发商整改不彻底,仍存在安全漏洞。

于是,青莲网络安全服务工程师立马前往客户现场应急,由客户相关负责人配合对此事件进行分析处理。

二、事件处理描述

经过和现场人员了解情况,该系统的注册短信接口(https://login.XXX.cn)存在无需图形验证码、不校验手机号码是否已经注册、填写手机号即可发送短信的特点。

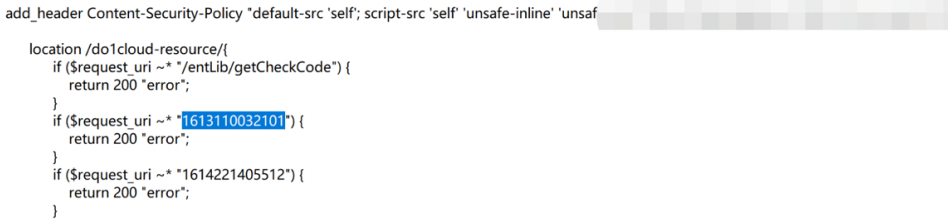

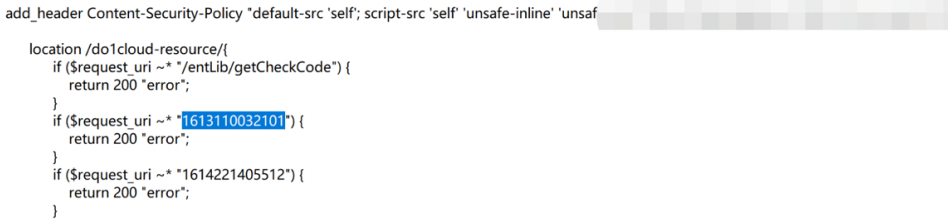

短信注册接口被攻击当天,现场人员发现注册短信接口被调用进行短信轰炸后,由于请求中均存在固定值(时间戳 1613110032XXX),故在 nginx 上做了限制,过滤存在该时间戳字段的请求进行临时防护。

1日后,发现攻击者使用了另一个时间戳(1614221405XXX)进行攻击,并发现该时间戳最早出现在 2 月份的请求中,故对带有该时间戳的请求也在 nginx 上做了限制。

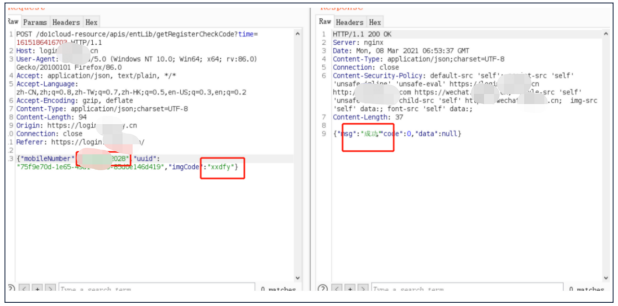

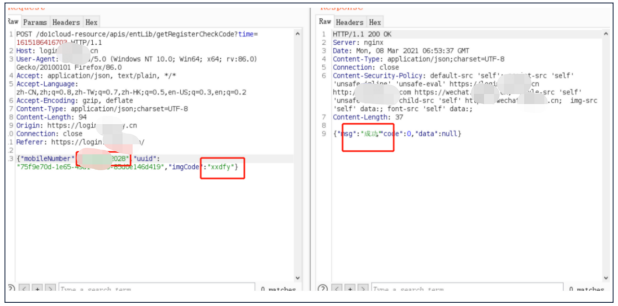

2日后的晚上,开发人员对该注册短信接口增加了图形验证码功能,只有图形验证码验证通过了,才能真正的发送短信验证码,如下图所示:

客户对攻击事件发生前的短信请求次数进行了统计,如下图所示,自短信轰炸发生的前两日开始陆续出现注册短信增加的情况,然后在第三日出现注册短信激增到 61820 条的情况。

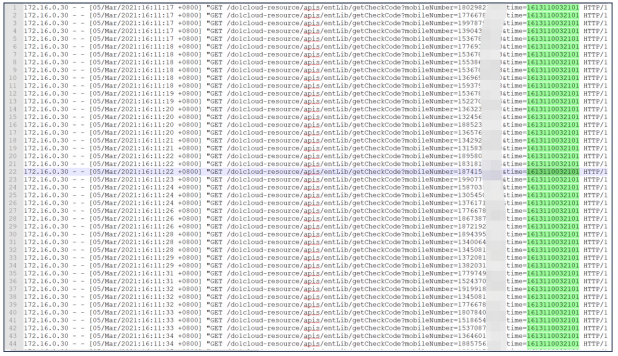

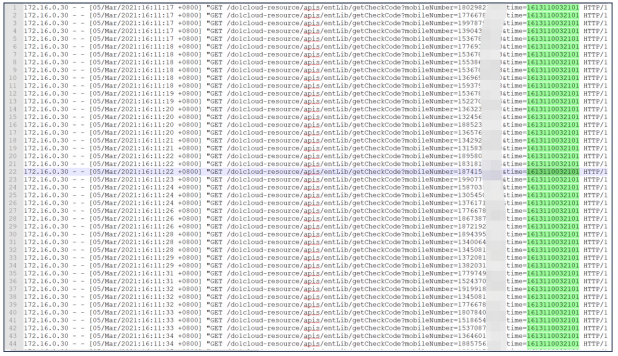

了解这些情况后,青莲网络安全服务工程师现场对短信轰炸当日16:11:17-16:12:23 的应用日志进行排查,发现短信注册请求都是 GET 请求,且请求里的时间戳是一致的,如下图:

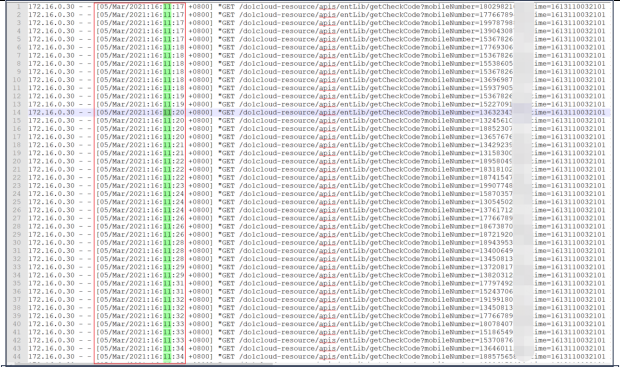

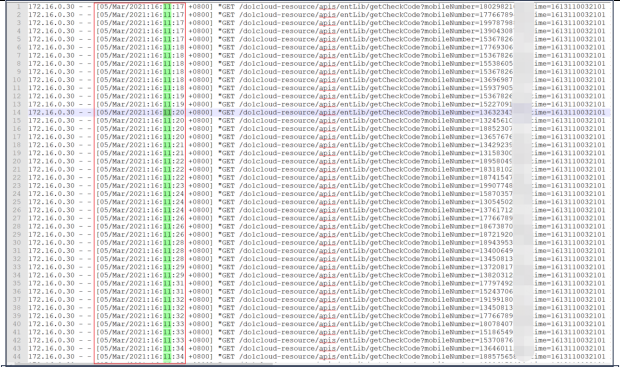

每条短信发送之间的事件间隔很短(秒级),如下图:

判定是同一个攻击者(或者攻击团伙)所为,攻击者是固定了注册短信的请求,然后批量进行手机号短信轰炸。

提取请求中的源 IP,剔除重复,查询部分 IP 的归属地,属于全国各地的动态 IP。

查询其中部分手机号码的归属地,也是分布于全国各地。

且在发送的手机号码中,存在同一手机号码重复发送的情况。

故判定短信轰炸是针对部分用户进行轰炸,并非随机挑选手机号码或者遍历手机号码进行短信轰炸。

经现场了解,硬件负载和防火墙是记录了原始请求的真实 IP,故对防火墙 session 日志和硬件负载均衡 session 日志排查,以确定应用日志中的 IP 是真实的攻击 IP 还是伪造的攻击 IP。

抽取部分攻击 IP 进行排查,以攻击 IP 218.76.9.XX 为例。

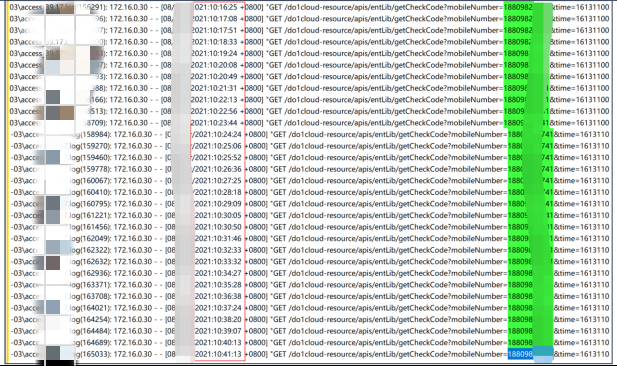

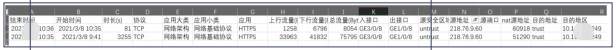

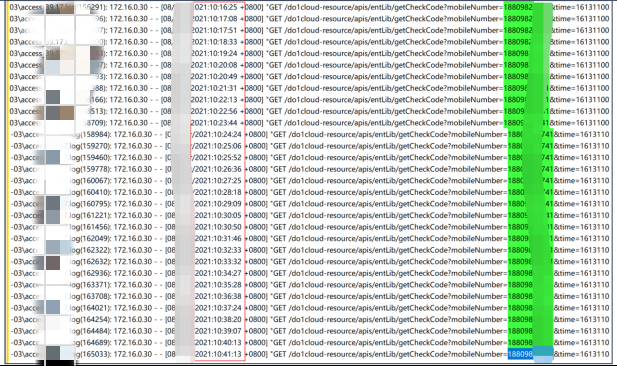

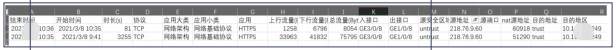

查看短信接口被恶意调用当日上午的防火墙 session 日志,如下图:

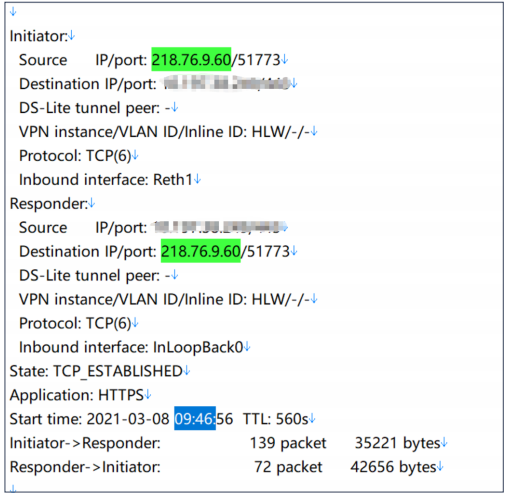

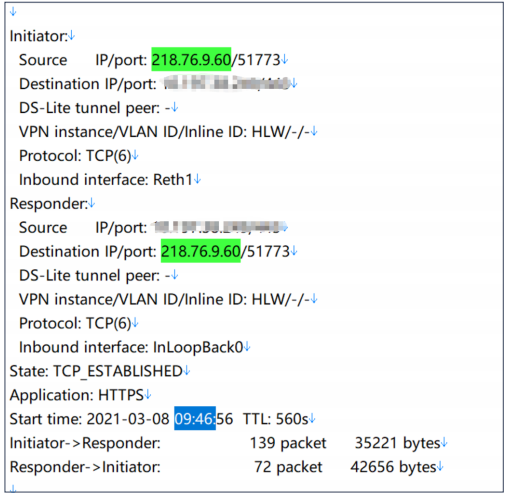

查看硬件负载均衡上的 session 日志,如下图:

均在两个设备的 session 日志上出现,故判定这些攻击 IP 都是真实 IP,非伪造 IP。微步威胁情报进行 IP 查询,这些 IP 均标记为“动态IP”或者“网关”。

综上所述,初步判断该系统的注册短信接口可能被是被攻击者(如短信轰炸平台等)恶意利用,用于对指定用户进行短信轰炸,这种短信轰炸一般是通过自动化工具批量轰炸(类似于短信轰炸机等)。

根据客户要求,对目前增加的防护措施进行安全测试,以确定目前防护手段的有效性。

经过测试,发现图形验证码存在验证码固定不变,无法自动刷新的问题,导致攻击者仍然可以固定图形验证码,批量发送短信验证码,虽然每个手机号码限制了每天最多发送 5 次,但是仍然存在用户被短信轰炸的风险。

经过现场了解和检查,该系统在上线前已经实施了一次入网安全评估。此次出现问题的注册短信功能点属于二次开发,不在入网安全评估检查范围内,系统开发人员没有完全按照安全开发规范进行代码编写,导致发生此次短信轰炸事件。

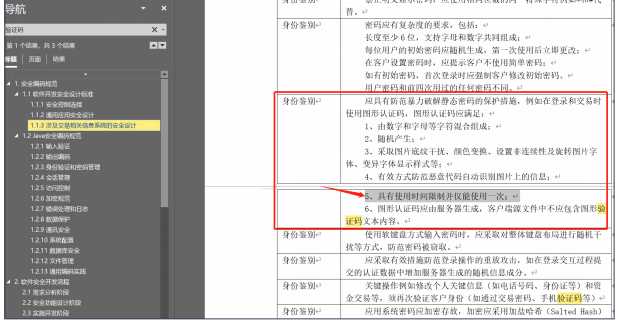

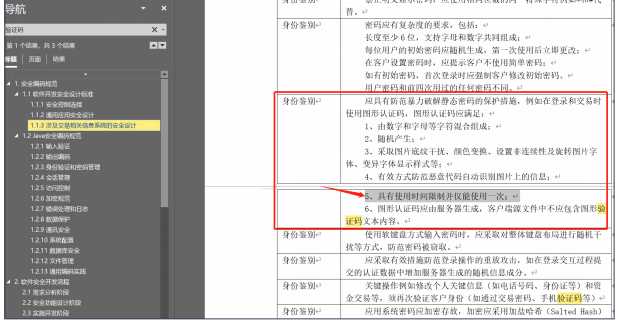

另外,针对新增加的图形验证码进行测试,发现该验证码没有遵循“5、具有使用时间限制并仅能使用一次“的安全开发要求,当前修复措施仍然存在缺陷。

三、事件结论

青莲网络安全服务工程师分析归纳之后,给出了本次事件发生的结论:

短信轰炸前两日,该系统的注册短信接口陆续被外部攻击者(如短信轰炸平台)恶意利用,针对部分手机进行短信轰炸。

此次出现的短信轰炸漏洞,属于逻辑类漏洞,这类逻辑类漏洞无法通过防护类设备(IPS、WAF 等)进行识别和防护。

该事件属于开发人员安全开发未落实到位、安全开发不规范,在业务功能逻辑构成上的疏忽,导致漏洞被恶意利用的安全事件。

四、青莲网络建议

为了避免此类事件再次发生,青莲网络工程师给出了注册短信接口的安全防护建议措施如下:

(1)完善用户注册功能的验证逻辑,采用双重验证机制,如使用图形验证码与手机短信验证码结合的方式。验证码的开发应该遵循“XX 公司 2018-2020 年信息化建设项目安全管理标准规范”。

(2)完善用户注册短信发送机制,如 1 个手机号码 1 天只能发送 5 次、一个手机号码每 1 分钟只能发送 1 次、每个 IP 的短信发送次数限制等。

(3)对潜在风险的业务逻辑,系统开发时应设置相关安全预警功能。

同时,青莲网络工程师建议在短信发送平台上,设置业务系统的短信发送阈值,当达到阈值后,通过邮件或短信通知运维人员及时处理。

开发厂商应该严格落实安全开发规范,真正做到按照安全开发规范进行代码编写,加强开发过程内部监管,保证系统的安全性和稳定性。

建议新上线的系统,先经过全面的安全测评,参考等保具体要求保证系统不存在高危漏洞和建议修复中危漏洞后,再正式上线。

建议增加相关安全服务内容,系统如有较大范围代码变更或功能新增时,应联系安全服务厂商实施安全测试,通过安全测试验证后方可上线。

青莲网络安全服务

公司业务要想顺利开展,公司网络必须在一个安全、稳定的环境下运行,也因此,基本上每个公司都做了不同程度的网络安全防护。但互联网时代,各种网络攻击手段层出不穷,防护难免有不到位的时候。如果公司遭遇突发的网络安全事件,如何才能在最短的时间内恢复正常,将损失降低到最小呢?

针对于这个问题,青莲网络组建了专门的安全服务团队,提供基础安全服务、现场安全评估服务、应用安全评估服务、风险评估服务、咨询服务、培训服务、一站式等保服务、驻点服务等多项安全服务,全方位保障企业的信息安全。

如您有安全服务需求,欢迎联系我们。

最近,某家公司的注册短信接口就遭到了恶意攻击,但幸运的是,在青莲网络的服务下,该公司注册短信接口很快恢复正常。同时,青莲网络还针对此次安全事件,为该公司提供了切实可行的安全防护建议措施,极大提高了该公司短信注册接口的安全防护水平。

一、青莲网络注册短信轰炸应急处置方案

2021年,某公司发现“https://login.XXXX.cn/“系统的注册功能点的短信发送接口的当日短信条数高达 61820 条,远高于正常业务水平。故怀疑被恶意攻击。

接到该公司的应急处置需求后,青莲网络安全服务团队初步研判分析注册短信接口被恶意调用,并立即给出了整改建议:

(1)获取短信验证码加上图形验证码的方式,验证通过后才允许发送短信;

(2)限制单个手机号码每天获取验证码次数。XX 公司根据建议进行漏洞封堵,并将整改建议发送至应用开发商进行整改。

2日后,该公司再次发现短信接口被恶意调用,并将安全分析日志发送至青莲进行分析。通过日志分析,青莲网络安全服务团队判断为应用开发商整改不彻底,仍存在安全漏洞。

于是,青莲网络安全服务工程师立马前往客户现场应急,由客户相关负责人配合对此事件进行分析处理。

二、事件处理描述

经过和现场人员了解情况,该系统的注册短信接口(https://login.XXX.cn)存在无需图形验证码、不校验手机号码是否已经注册、填写手机号即可发送短信的特点。

短信注册接口被攻击当天,现场人员发现注册短信接口被调用进行短信轰炸后,由于请求中均存在固定值(时间戳 1613110032XXX),故在 nginx 上做了限制,过滤存在该时间戳字段的请求进行临时防护。

1日后,发现攻击者使用了另一个时间戳(1614221405XXX)进行攻击,并发现该时间戳最早出现在 2 月份的请求中,故对带有该时间戳的请求也在 nginx 上做了限制。

2日后的晚上,开发人员对该注册短信接口增加了图形验证码功能,只有图形验证码验证通过了,才能真正的发送短信验证码,如下图所示:

客户对攻击事件发生前的短信请求次数进行了统计,如下图所示,自短信轰炸发生的前两日开始陆续出现注册短信增加的情况,然后在第三日出现注册短信激增到 61820 条的情况。

了解这些情况后,青莲网络安全服务工程师现场对短信轰炸当日16:11:17-16:12:23 的应用日志进行排查,发现短信注册请求都是 GET 请求,且请求里的时间戳是一致的,如下图:

每条短信发送之间的事件间隔很短(秒级),如下图:

判定是同一个攻击者(或者攻击团伙)所为,攻击者是固定了注册短信的请求,然后批量进行手机号短信轰炸。

提取请求中的源 IP,剔除重复,查询部分 IP 的归属地,属于全国各地的动态 IP。

查询其中部分手机号码的归属地,也是分布于全国各地。

且在发送的手机号码中,存在同一手机号码重复发送的情况。

故判定短信轰炸是针对部分用户进行轰炸,并非随机挑选手机号码或者遍历手机号码进行短信轰炸。

经现场了解,硬件负载和防火墙是记录了原始请求的真实 IP,故对防火墙 session 日志和硬件负载均衡 session 日志排查,以确定应用日志中的 IP 是真实的攻击 IP 还是伪造的攻击 IP。

抽取部分攻击 IP 进行排查,以攻击 IP 218.76.9.XX 为例。

查看短信接口被恶意调用当日上午的防火墙 session 日志,如下图:

查看硬件负载均衡上的 session 日志,如下图:

均在两个设备的 session 日志上出现,故判定这些攻击 IP 都是真实 IP,非伪造 IP。微步威胁情报进行 IP 查询,这些 IP 均标记为“动态IP”或者“网关”。

综上所述,初步判断该系统的注册短信接口可能被是被攻击者(如短信轰炸平台等)恶意利用,用于对指定用户进行短信轰炸,这种短信轰炸一般是通过自动化工具批量轰炸(类似于短信轰炸机等)。

根据客户要求,对目前增加的防护措施进行安全测试,以确定目前防护手段的有效性。

经过测试,发现图形验证码存在验证码固定不变,无法自动刷新的问题,导致攻击者仍然可以固定图形验证码,批量发送短信验证码,虽然每个手机号码限制了每天最多发送 5 次,但是仍然存在用户被短信轰炸的风险。

经过现场了解和检查,该系统在上线前已经实施了一次入网安全评估。此次出现问题的注册短信功能点属于二次开发,不在入网安全评估检查范围内,系统开发人员没有完全按照安全开发规范进行代码编写,导致发生此次短信轰炸事件。

另外,针对新增加的图形验证码进行测试,发现该验证码没有遵循“5、具有使用时间限制并仅能使用一次“的安全开发要求,当前修复措施仍然存在缺陷。

三、事件结论

青莲网络安全服务工程师分析归纳之后,给出了本次事件发生的结论:

短信轰炸前两日,该系统的注册短信接口陆续被外部攻击者(如短信轰炸平台)恶意利用,针对部分手机进行短信轰炸。

此次出现的短信轰炸漏洞,属于逻辑类漏洞,这类逻辑类漏洞无法通过防护类设备(IPS、WAF 等)进行识别和防护。

该事件属于开发人员安全开发未落实到位、安全开发不规范,在业务功能逻辑构成上的疏忽,导致漏洞被恶意利用的安全事件。

四、青莲网络建议

为了避免此类事件再次发生,青莲网络工程师给出了注册短信接口的安全防护建议措施如下:

(1)完善用户注册功能的验证逻辑,采用双重验证机制,如使用图形验证码与手机短信验证码结合的方式。验证码的开发应该遵循“XX 公司 2018-2020 年信息化建设项目安全管理标准规范”。

(2)完善用户注册短信发送机制,如 1 个手机号码 1 天只能发送 5 次、一个手机号码每 1 分钟只能发送 1 次、每个 IP 的短信发送次数限制等。

(3)对潜在风险的业务逻辑,系统开发时应设置相关安全预警功能。

同时,青莲网络工程师建议在短信发送平台上,设置业务系统的短信发送阈值,当达到阈值后,通过邮件或短信通知运维人员及时处理。

开发厂商应该严格落实安全开发规范,真正做到按照安全开发规范进行代码编写,加强开发过程内部监管,保证系统的安全性和稳定性。

建议新上线的系统,先经过全面的安全测评,参考等保具体要求保证系统不存在高危漏洞和建议修复中危漏洞后,再正式上线。

建议增加相关安全服务内容,系统如有较大范围代码变更或功能新增时,应联系安全服务厂商实施安全测试,通过安全测试验证后方可上线。

青莲网络安全服务

公司业务要想顺利开展,公司网络必须在一个安全、稳定的环境下运行,也因此,基本上每个公司都做了不同程度的网络安全防护。但互联网时代,各种网络攻击手段层出不穷,防护难免有不到位的时候。如果公司遭遇突发的网络安全事件,如何才能在最短的时间内恢复正常,将损失降低到最小呢?

针对于这个问题,青莲网络组建了专门的安全服务团队,提供基础安全服务、现场安全评估服务、应用安全评估服务、风险评估服务、咨询服务、培训服务、一站式等保服务、驻点服务等多项安全服务,全方位保障企业的信息安全。

如您有安全服务需求,欢迎联系我们。